Después de capturar el Handshake y guardar el fichero, vamos a proceder al siguiente paso.

¿Cuál es el siguiente paso? Pues descifrarlo sin duda, ya que si no es por esto, no nos servirá para nada. Pero no os preocupeis, ya que Airgeddon, como una completisima herramienta para el hacking Wi-Fi tambien nos ayudará en esto.

Volviendo al menú principal, vemos que nos hemos estado moviendo por el punto número 5, "herramientas Handshake", pero una vez capturado el handshake, en el orden más riguroso vamos a pasar al punto 6 "Menú de desencriptado WPA/WPA2 offline".

Pulsamos pues 6 y ENTER.

Podemos observar como Airgeddon se apoya en las herramientas "aircrack" y "hashcat" para realizar esta tarea.

Como mi idea era enseñar esta herramienta y hacer ver lo intuitiva y útil que es, no me voy a entretener en enseñar como se hacen ataques de fuerza bruta o diccionario, solo quiero que os quedeis con el concepto general y posteriormente practiqueis en casa.

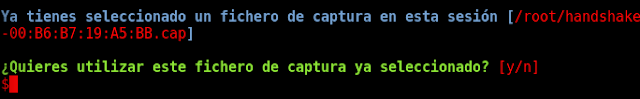

Podemos ver, que una vez que pulsemos cualquiera de las cinco opciones que nos ofrece el menú, lo primero que nos preguntará es si queremos usar el último fichero que hemos guardado, o por el contrario decimos que no y elegimos cualquier otro que hayamos guardado con anterioridad.

Si nos decantamos por un metodo con el que casi con toda seguridad vamos a coseguir descifrar el fichero (fuerza bruta), la espera se nos puede hacer eterna, a no ser que tengamos toda la suerte del mundo con nosotros o el dueño del router haya sido un despreocupado, o mejor dicho ambas.

El mismo Airgeddon ya nos está dando un consejo en la parte inferior del menú:

"... podrían pasar horas, días, semanas o incluso meses hasta conseguirlo ..."

Si aún así estais concienciados para tal empresa:

-Elegís cualquiera de las dos opciones de fuerza bruta que se ofrecen (En el ejemplo elijo 2 y ENTER).

En orden de menor a mayor, a la hora de elegir, cuanto más cerca del uno este la selección menos tardará en realizarse la operación y también menor será la posibilidad de conseguir un resultado favorable.

A la hora de hacer fuerza bruta siempre digo que hay que ser consciente de a que se la estamos haciendo. Después de este menú nos preguntará también por la extensión de la clave que queremos descifrar. Dicho esto me refiero a que si nos estuviesemos enfrentando a descifrar una password de una cuenta de email, os diría que empezarais probando con contraseñas de 6 caracteres en minúsculas/mayúsculas y seguro que alguna conseguíais sacar. Pero a lo que aquí nos enfrentamos son contraseñas (salvo en algún caso) de mayor longitud, por lo cual os aconsejaría que no perdierais el tiempo y comenzaseis por un rango mínimo de 12 caracteres, y eligiendo minúsculas y mayusculas por intentar ahorrar algo de tiempo en los que tengan un nombre que denote que han sido modificados por el usuario (WiFi de Antonio) y si no sale a la primera añadiría ya números.

En el caso de las que tienen pinta de no haber sido modificadas y están con sus parámetros de origen (aunque aquí siempre recomendaré ataque diccionario) empezaría en un mínimo de 15, metiendo mayúsculas, minúsculas y números.

Una vez configurado todo esto.

ENTER y a esperar.