Creo que en los articulos dedicados al script Airgeddon, para hacer hacking en WiFi, habéis podido ver la cantidad de posibilidades que ofrece y el gran potencial que tiene este pequeño y la vez tan grande script. Realmente esta era mi intención.

El siguiente paso es instarlo en casa y que comenceis a hacer pruebas.

Para cerrar esta serie de artículos, voy a nombrar alguna de las opciones que no he nombrado con anterioridad y que sin embargo tienen mucho que aprovechar.

No pararé mucho en el siguiente apartado: Evil Twin, porque necesitaría otros tres artículos con solo este apartado y además es un tema ciertamente comprometido.

¿Por qué?

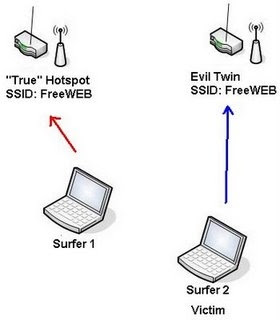

Evil Twin = El Gemelo Diabólico

Es un punto de acceso Wi-Fi fraudulento que parece ser legítimo, configurado para escuchar las comunicaciones inalámbricas.

Digamos que es una suplantación en directo de un punto de acceso WiFi legítimo, con unas intenciones evidentemente no tan legítimas.

Para los que no lo entiendan veamos un ejemplo.

Imaginamos un restaurante cualquiera de comida rápida, por ejemplo un Macdonald, donde la gente se suele conectar a la WiFi gratuita, con un nombre como por ejemplo: Macdonald_GranVia_Free.

Ahora imaginemos que alguien pudiese llegar, sentarse fuera o dentro del restaurante y crear un punto WiFi con el mismo nombre: Macdonald_GranVia_Free, imitando cada uno de los aspectos de la red original, pero con la diferencia de que en vez de conectarnos al restaurante, nos estaríamos conectando al equipo de alguien con malas intenciones al que le estamos ofreciendo todos nuestros datos.

Eso es un Evil Twin.

Con Airgeddon podemos generar un Evil Twin utilizando diferentes técnicas.

Como en diferentes apartados que ya hemos tocado es muy intuitivo y fácil de utilizar y configurar.

Para realizar esta práctica se requiere el modo monitor en la tarjeta inalámbrica, tener un dhcp activo u hostapd dhcpd en alguna de las opciones.

Otra de las opciones y servicios que nos ofrece Airgeddon y que hará las delicias de muchos, es la posibilidad de realizar ataques WPS (Opción de menú número 8).

El WPS (Wi-Fi Protected Setup) de los dispositivos inalámbricos entre

los que destacan routers y puntos de acceso, es una característica

incorporada en el estándar 802.11N para facilitar la conexión de los

clientes inalámbricos a estos equipos, sin necesidad de introducir

largas contraseñas de acceso. WPS además permite sincronizar los equipos

de forma automática durante 60 segundos con tan sólo presionar un botón

en cada dispositivo (router o AP y cliente inalámbrico).

Hace un tiempo se descubrió una vulnerabilidad que permitía crackear el código PIN del WPS,

por lo que cualquier atacante ya no necesitaría crackear una contraseña

WPA o WPA2 con muchos caracteres, sino que simplemente podría realizar

un ataque de fuerza bruta contra el WPS que tiene tan sólo 8 dígitos.

Con una longitud de 8 dígitos el número de combinaciones es de 10^8, sin

embargo, la arquitectura del PIN de WPS divide el PIN en dos subpines.

El PIN1 tiene cuatro dígitos y por tanto el número de combinaciones es

de 10^4. El PIN2 varía dependiendo del fabricante, en el primer caso (y

más común) se utiliza el último dígito como checksum, por lo que el

número de combinaciones de este PIN2 es de tan sólo 10^3, en el segundo y

último caso se usaría este último dígito como PIN también, en este caso

el número de combinaciones sería de 10^4.

Airgeddon nos ayudará en todo esto con un amplio abanico de posibilidades:

Como podemos ver la imagen, solo tenemos que elegir el target u objetivo, en el punto 4 del menú y una vez seleccionado este, solo hay que decantarse por una de las opciones ofrecidas.

Entre las opciones, fuerza bruta, ataques basados en BBDD conocidas para PIN, o podemos intentar una asociación por PIN personalizado.

Seguridad Informática, Ciberseguridad, Hacking, Auditoría informática, Pentesting, Tecnología, Malware, Linux, OS X, Windows, Metadatos, Vulnerabilidades, Cibercrimen, Phyton, DDOS, Ingeniería Social, Phising, Seguridad lógica, IDS, LOPD, Cracking, Criptografía, SQL Injection, Hacktivismo, Bug, Troyanos, DDOS, Análisis Forense, Auditoría de sistemas, Protocolos de red, Políticas de Seguridad, Spoofing, Exploit, Tampering, Firewalls, macOS hacking, OWASP, Ramsonware, XSS, CSFR

.

Suscribirse a:

Enviar comentarios (Atom)

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.