¿Qué es Autopsy?

Sin duda una de las mejores herramientas de software libre para el análisis de evidencias digitales.

Aunque podemos encontrarla para diferentes sistemas operativos, voy a hacer una muestra en esta entrada con Autopsy para Linux.

Si estás trabajando en la plataforma Kali Linux lo encontrarás en el apartado de herramientas de análisis forense.

Para los que no os gusta trabajar a través del terminal tranquilos, porque pese a tener que arrancarlo desde él, rápidamente nos indica que ya podemos abrir su interfáz gráfica en el navegador a través de:

localhost:9999/autopsy

Autopsy soporta sistemas de ficheros NTFS, FAT, UFS1/2, Ext2/3, y puede hacer análisis tanto en sistemas que se encuentran en funcionamiento de los cuales tengamos algún tipo de sospecha y queramos investigar, como en sistemas muertos en los que analizaremos por ejemplo su estructura, integridad de archivos, documentos, incluso datos que han sido suprimidos con anterioridad.

En esta entrada y como lo que quiero mostrar es simplemente su funcionamiento y potencial, me voy a limitar a investigar un imagen de disco con lo que podremos ver que cosas podemos conseguir.

Una vez estemos utilizando Autopsy nos daremos cuenta que es muy fácil e intuitivo, así que basaré este artículo en una serie de pantallazos en los que iremos siguiendo el proceso de puesta en marcha de un análisis.

Si alguien quiere seguir la práctica, como he dicho partimos del hecho de que tenemos en nuestro poder una imagen de disco la cual vamos a análizar, así que os recomiendo que os hagáis una para pruebas como esta.

Yo he guardado la mía en /root/Escritorio/autopsy/flash_drive.img

Bien...Una vez arrancado en el navegador como vemos en la anterior imagen, seleccionamos "New case".

Ponemos un nombre al análisis para posteriormente poder seguirlo, ya que se guardará en nuestro sistema.

"New Case"

Seleccionamos la que acabamos de crear y "OK".

Nos informa que debemos de crear un Host, así que añadímos uno.

Nos informa que debemos de crear un Host, así que añadímos uno.Rellenamos todos los datos que creamos necesario (no son obligatorios). Yo dejo el de defecto "host1".

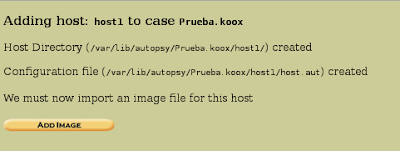

Como vemos se ha creado una dirección de Host para la prueba que se va a realizar "Prueba.koox".

Con esto ya configurado, el siguiente paso es añadir la imagen que vamos a analizar.

Pulsamos "Add image".

SIGUE EN "Autopsy Forensic Browser" SEGUNDA PARTE ....

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.