Seguimos donde lo dejamos en la primera parte de esta entrada (

1ªParte).

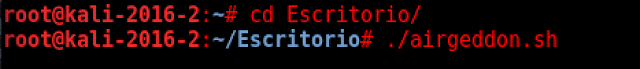

Dentro de nuestro terminal, con la tarjeta de red conectada, situados en el directorio en el que hemos guardado el script: airgeddon.sh

En el terminal arrancamos el script

#airgeddon.sh

Una vez que arranque, la primera vez es normal que empiece a hacer actualizaciones, a hacer peticiones de actualización en las que pedirá nuestra aprobación, etc.

Bien ya tenemos todo en marcha.

Lo primero que veremos será el menú que ofrece la herramienta.

Aunque observando los genéricos, en un primer momento nos parezca poca cosa, no nos engañamos, ya que las posibilidades que nos ofrece airgeddon son muy completas , solo hay que navegar por los submenús y ver todo lo que podemos hacer.

Como ya adelante en la primera entrada, con este script con tener la tarjeta de red conectada es suficiente. Desde aquí podemos elegir la interfaz que vamos a utilizar y al seleccionar la tarjeta, podemos gestionar si queremos usarla en modo "managed" o "monitor".

Además ya podemos observar en una primera estancia que posibilidades generales vamos a poder tocar dentro de la herramienta:

-Ataques DOS.

- Herramientas para Handshake.

-Técnicas / Herramientas para desencriptado online de WPA/WPA2.

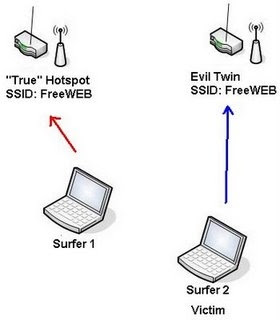

-Ataques Evil Twin.

-Ataques WPS.

Vamos a empezar viendo las herramientas de Handshake.

Por si alguno es nuevo en la materia y no ha escuchado nunca el termino, o para aquellos que queréis dar un pequeño repaso, rescato un fragmento de Wikipedia:

Hecho este repaso, paso a resumir, que lo que vamosa a tratar es de interferir en este proceso de handshake o apreton de manos, para intentar capturar un paquete que posteriormente intentaremos descifrar por algún método como por ejemplo fuerza bruta y que nos servirá para hacernos con las credenciales de red.

En el menú seleccionamos 5 y pulsamos enter.

Encontramos diferentes opciones dentro, ante lo cual yo recomiendo que en casa vayais probando e investigando como funcionan y que hacen cada una de ellas.

Antes de lanzar ningun ataque, lo primero es seleccionar un objetivo.

Podemos para el barrido con Cntrl + C cuando estemos seguros que tenemos todas las redes que necesitamos o la que buscabamos en concreto.

De todas las que nos quedan listadas, deberemos de seleccionar una que tenga usuarios conectados, que quedarán diferenciadas con un (*).

Una vez elegido el Target, volvemos a los ataques de Handshake y elegimos el que vamos a realizar.

Yo en este caso, voy a decidirme de la que tira de la herramienta aireplay, la cual he probado en diferentes ocasiones y siempre me da muy buenos resultados.

Debo de aclarar que habrá veces en que consigamos el resultado que estamos buscando a la primera y otras que sin embargo deberemos de probar varias veces e incluso diferentes técnicas.

Pulsamos ENTER

La herramienta comienza a funcionar y realizar la operación.

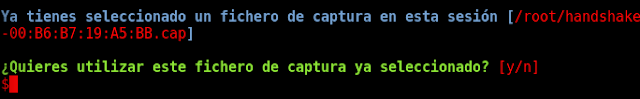

Cuando termine el proceso, siempre nos va a preguntar ¿conseguiste el Handshake? [y/n]

Para saber si lo hemos conseguido, debemos de fijarnos en la imagen anterior en la parte superior derecha de la ventana, donde vemos que pone: WPA handshake: 02:B6:B7:19:A5:BB

Las veces que lo consiga, veremos lo mismo (cambiando el número claro está) y las que no, veremos exactamente la misma ventana, salvo que no pondrá nada de handshake en la parte superior derecha.

En este caso, podemos elegir por volver a lanzar el comando, seleccionar otra técnica, etc.

En mi caso actual, y en este ejemplo concreto, pues lo hemos conseguido a la primera.

Pongo [y] y Enter.

Finalmente, elegimos como guardamos el fichero conseguido.

Si pulsamos Enter aceptamos la propuesta de ruta para guardar, y sino solo tenemos que escribir la ruta elegída.

_______SEGUIMOS EN LA TERCERA PARTE_________